今天下午访问网站的时候突然发现载入卡在一个 wayayaya.com 域名,心中一沉,难道是被黑了?

观察了下一开始以为是cnzz被黑,发文记录:

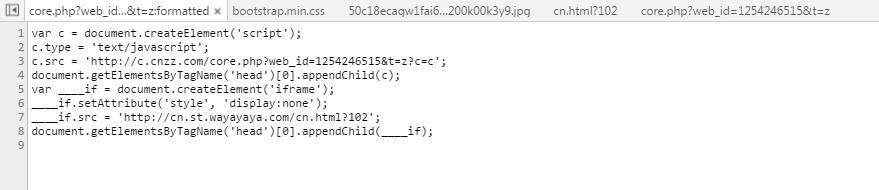

core.php文件有问题

CNZZ的核心文件被篡改了,插了个wayayaya的域名不知道是什么鬼? 发现只有部分统计ID会有这样的效果,完美避过一些流量大的ID,可能是为了避免被发现?

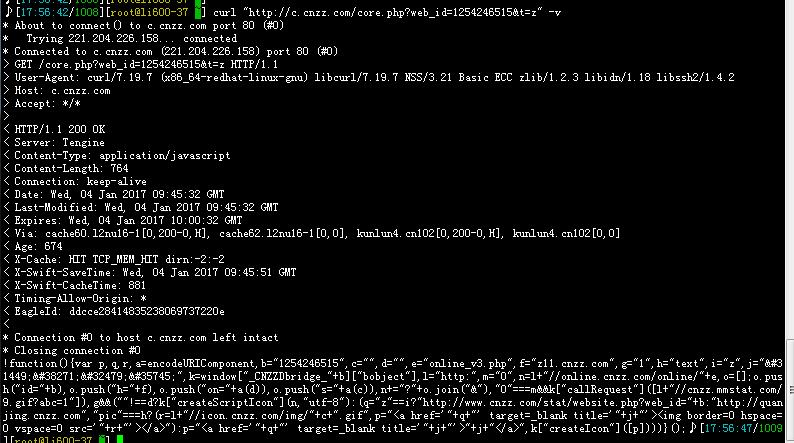

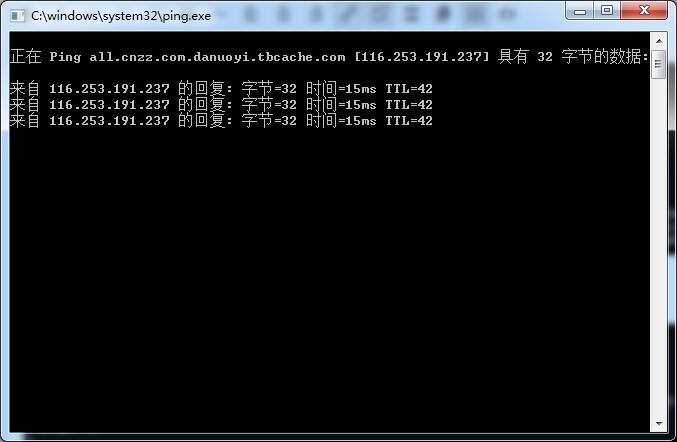

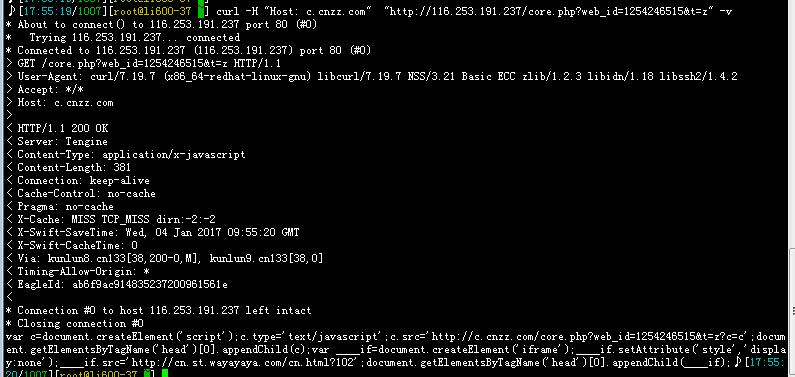

马上在服务器上测试curl,嗯看起来似乎是CDN层的问题,强行指定解析116.253.191.237

不强行解析

CDN是什么来头? 好像是cnzz归了umeng,umeng又是淘宝的

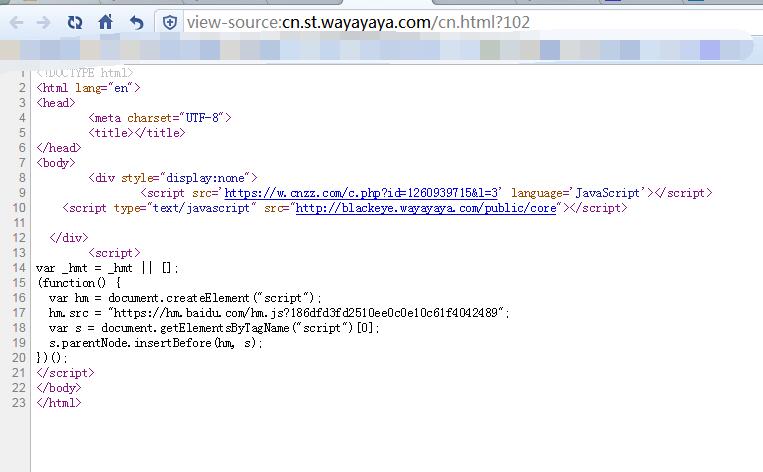

wayayaya的文件里到底是什么内容?嗯看起来是个cnzz统计+百度广告?

具体原因

到处百度过后最后发现,是运营商搞的鬼= =

统计代码替换为https完事。